本文目录

发包抓鸡什么意思?

上的数据一般都遵循TCP/IP协议,都是一个包一个包的发送,鸡指的是肉鸡,所谓肉鸡就是上一些被黑客安装了后门程序,然后远程控制这台电脑去干其他事情(主要是非法入侵、窃取资料等方面的事情)所以呢,这句话应该是指发送一些数据去扫描有漏洞的电脑然后控制它,把它变成肉鸡

黑客是如何控别人的电脑的?黑客是如何控?

如果你的电脑被黑客入侵成功,他们就能够远程控制你的电脑。黑客可以用木马 *** 后台控你的、麦克风这类设备,对你的私生活进行和录音。而且只要你的电脑中存在serer.exe这类文件,无论你的ip怎么变换,都能够侦测并控制。

那么黑客们是如何偷摄对方的,并将上传和拷贝出来的呢?黑客们只要远程连接上了“肉鸡”,此时他们会在你的电脑上安装的录制类 *** ,这类 *** 一般会自动隐身在后台运行,甚至还具备自动led灯的功能

云计算在黑客看来是什么?

云计算不同于传统的结构,黑客从哪里进攻,服务商在哪里防御,哪里是云计算服务的战场?从云计算的模型分析,不难看出未来的“五大战场”:

1、用户接入门户:云计算服务是通过提供的,用户使用固定或移动的终端登录到云服务上,接入门户就是云计算服务的,是外部访问者的必经之路。这里是云计算的“大门”,用户从这里进来,攻击者也从这里进来。这里遭到的攻击如下:

? 密码攻击:猜测用户密码,冒充用户登录,获取用户资源。云计算一般不会开通远程台管理功能,但对于PaaS/IaaS来说,用户远程管理自己的台是常见的,攻击管理者密码更加具有力;

? 伪造“”:多认证,除了口令以外,还有数字证书或指纹、虹膜等,要冒充用户,就必须“仿造”这些“”。在终端上收集了用户有关信息后,仿造还是相对容易的,如、等;

? 钓鱼网站:这是传统的攻击方式,目标是用户的有关私密信息,云计算的登录界面与网站非常雷同,被“钓鱼”攻击是容易的;

? 信息:用户的通讯,如破译用户邮箱后,可以用户的来往邮件,监控用户的业务往来;

? DDOS攻击:这是针对云服务服务商的,可分为门户带宽攻击与服务能力攻击,目的是造成云计算服务的中断,并以此要挟服务商妥协,交保护费。

2、业务应用 *** (SaaS、PaaS服务):无论是服务商还是用户提供的业务 *** ,都包含大量的漏洞,并且利用难度低,入侵者不可以通过攻击应用 *** ,获得用户信息,而且可以作为下一步占领“主机”的跳板。攻击方式多样,主要的如下:

? 与蠕虫:利用应用 *** 的漏洞传播、蠕虫越来越多了,携带上木马就更加可恶,因为木马可以家,无目标的成了有目的组织;

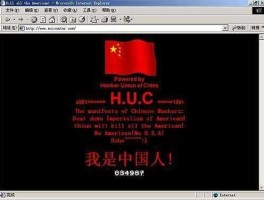

? 挂马:云计算的服务多为BS架构,通过Web挂马,是目前传播木主要途径。突出的是社交类、共享存储类服务,用户上载信息多而复杂,容易携带恶意代码。网站挂马对服务商本身的服务没有影响,只是面子问题,受伤害的是用户;

? 应用 *** 攻击:针对Web应用进行入侵,如SQL注入、XSS等,获取用户数据库权限,用户资料;这是目前互联网使用最多的入侵方式;

? 主机攻击:再进一步就是获取主机,可以通过作的漏洞直接进行攻击,难度要大些(大多服务器进行了加固),通过应用 *** 做跳板就相对容易,先获得应用程序的权限,再通过缓冲区溢出等方式“提权”,占领服务主机或虚拟机,安装后门或控制程序,把主机变成攻击者控制的“肉鸡”。

3、虚拟机(IaaS服务):虚拟机是云计算服务的基本“容器”,也是IaaS服务的出租单位,它本身弹能力与低廉的成本,通过简单的商务联系就可以使用。对黑客来说,这本身就是一个大“资源”,除了利用它,还可以突破它,入侵到服务商的后台管理:

? 虚拟机“溢出”:云计算服务商为多个用户提供的服务,是因为他们可以把用户之间隔离开来,避免用户之间的信息共享与访问。如同酒店里不同客户安排在不同的房间内,通过门卡与监控客户“走错”房间。攻击者希望突破这道,也就是“溢出”,溢出后,不可以访问“邻居”的数据与,还可以访问后台的管理,控制整个“酒店”的账目。

这种,依赖于服务商使用的云计算服务台的性,目前商业化的台并不多,已经有黑客宣布可以做到“溢出”了。

? 资源滥用:对于攻击者来说,掌握“肉鸡”的数量,就如同自己控制的有多少一样,而云计算服务就可以提供了这样廉价的、合法的“士兵”,用不着花大力气去一个一个地攻击猎取了;被“利用”的主要方式如下:

n 破译密码:入侵过程中密码破译是最花费计算能力的,除非性质的攻击,计算能力对入侵者来说都是宝贵的 *** ,租用廉价的云计算,直接用于密码是不错的主意。而对于云计算服务商来说,区分用户是在“科计算”,还是解密的高精度密码,是很难区分的,再说,出于对用户“业务”的私密性考虑,还阻止了服务商进行的监控。

如同银行从来不管用户的交易是稻谷,还是“”,都提供同样“”的金融服务。

n “肉鸡”:一个虚拟机就是一个“肉鸡”,可以直接租用,在进行DDOS攻击时,集中大量的“肉鸡”进行,每个“肉鸡”的流量与状态并非我们想象的那样异常,云计算的服务商很难判断(不能判断,就无法制止)。并且云计算服务都是跨国界的,攻击者可以开发一个自己的“肉鸡”管理 *** ,让“肉鸡”分散而均匀。

n “跳板”:“僵尸”之所以难以,是因为控制者往往通过多层“跳板”,遥控前台的“肉鸡”发起攻击,防御者大量的肉鸡,也不能阻止攻击者组织下一次的“冲锋”。云计算服务的获得,大多数通过身份鉴别的,跨地域、跨国界的很多,直接用虚拟机作为“跳板”,攻击者到虚拟机的链接是私有加密的,服务商即使发现攻击者的命令是自己的虚拟机发出的,也很难定位后台的控制者。如果再通过几个云计算服务商之间的虚拟机,跳来跳去,就更加难发现真正的攻击控制者了。

4、云计算管理台:云计算管理台是云计算服务的核心(包括业务运营管理与资源虚拟化管理两部分),这里发生“故障”,常常对服务是致命的。这里防护的不是来自外来的入侵者,更重要的是防备内部人员的“误作”:

? 黑客入侵:入侵到这里,就成为整个云计算服务的“主人”,不可以掌握该服务商所有的用户资料、计费信息,而且可以监控任何用户的业务动态,当然随意为自己开设虚拟机更是小菜一碟了。

因为云计算非常重要,一般选用的公司管理,关闭远程管理通道,度加固,目前黑客入侵选择比较多的是通过虚拟机“溢出”,或者是台自身的漏洞;

? 内部人员:严密的防护,必然导致攻击转向“内部实施”。因此,管理者应该警惕的是发生的“失误”,确实是工作人员的作失误;其中相当多的可能是“有意”,也许是攻击者冒充内部人员的,也许是内部人员被攻击者收买的。总之,大多用户敏感信息泄漏的案例说明,内部人员的“监守自盗”概率很高。当然内部管理问题造成的业务中断案例也是非常多的,如2011年4月的Web服务中断是因为的造成的。

5、数据中心:云计算服务在用户看来是虚拟的,但最终的“工作”还是要落实到物理的机器与设备上,支撑云计算服务的数据中心是实实在在的,是清晰可查的,因此,对于云计算服务商来说,物理同样重要:

? 设备故障:机房内设备故障、自然灾难等对用户服务都有非常大的影响,即使用户数据被异地容灾,但对实时性要求强的服务业务,如会议、远程等,处理能力的大幅度下降必然影响这些服务的提供质量;

? 数据泄密:物理介质,或人为拷贝,看似原始简单,却是很实用的获取方法。

这是在云计算服务商方面的“五大战场”,较量时难免的。在用户终端方面,同样是的多发地,这里也是弱、情况最复杂的地方,、木马、蠕虫的传播,直接随着“用户业务”,合法地流进云计算的服务端。不能“净化”的终端,对服务商也是服务难以保障的一个总要原因。

总之,在云计算中,的边界没有了,使用者与攻击者的位置上模糊了,边界隔离的理论不是很适用了。在新的业务环境下,用户业务流成为业务管理、防护的基本单位,对用户业务流的“隔离”与控制是防护的最基本单位,信息从“数据包”控制,变成按用户业务流控制的新模式。

漏洞是黑客关注的,也是管理者关注的,这里是攻防的,是双方争夺的战略要地。

还没有评论,来说两句吧...